試探攻擊流量解密!癱瘓臺灣證券下單平臺的DDoS攻擊流量僅800Mbps

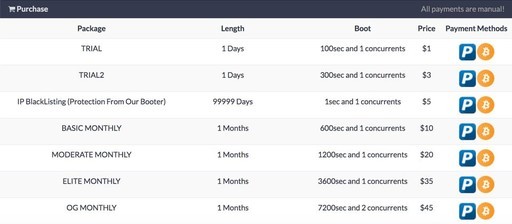

冒名Armada Collective的駭客駭客組織在發送勒索信件同時,也會搭配15分鐘~1小時的DDoS攻擊作為武力展示,開春發動的測試攻擊流量平均800Mbps就足以暫時癱瘓臺灣券商下單系統。此外,駭客展現武力的DDoS攻擊服務相當平價,甚至有15分鐘的便宜試用版,相較可以獲得的贖金,非常划算。

冒名Armada Collective的駭客駭客組織,在2月3日針對臺灣多家券商發動DDoS攻擊,經查證,這個模仿犯大部分的攻擊手法和先前的手法類似,多數都是針對L3網路層,以大量的網路封包塞爆業者的網路頻寬手法。和中國網軍慣用的CC(Challenge Collapsar,挑戰黑洞)攻擊手法,利用許多免費代理伺服器,匿名發動DDoS攻擊的手法有極大的不同,儘管先前傳這起攻擊來自中國網軍,資安專家研判,但這次對臺灣證券業者的DDoS攻擊,應該來自國際網路犯罪組織。

這個駭客組織為了取得受駭業者的信任,除了寄送勒索信件之外,也必須實際展現具有足夠的攻擊實力,受駭業者才可能支付贖金,因此,多數受駭券商都有遭受到至少15分鐘的DDoS攻擊,這些券商網路下單系統多數是暫時受到影響,通常只要請ISP業者啟動DDoS流量清洗服務後,系統就可以恢復正常。

800Mbps的DDoS攻擊流量就擊垮臺灣證券業者

在15分鐘內就能癱瘓臺灣券商下單平臺的DDoS攻擊流量大概有多大呢?據了解,先前發動的攻擊流量只有800Mbps。或許因為只是宣示性質,所以駭客組織沒有火力全開,但已讓多數券商系統暫時性受到影響,資安專家表示,只有800Mbps的DDoS攻擊流量,就可以暫時癱瘓臺灣券商的網路下單系統,也可以證明,臺灣金融網路的基礎架構有多麼脆弱。

根據奇虎360旗下的DDoS監控網站資料顯示,這次受駭的證券業者大多是以塞爆流量的方式,以UDP封包加上反射放大攻擊的方式,以大量封包癱瘓證券商的網路下單系統。

目前清查臺灣受駭的證券業者,遭到DDoS攻擊的時間,在今年1月24日臺灣股市封關當天,就已經有一個DDoS受駭者出現,過年期間在1月27日也有1間券商受駭,2月1日有4間券商受駭,2月3日則有3間券商受駭,2月6日則有1間券商受駭,從封關當天迄今的證券業DDoS受駭案件累計有11起。

資安專家表示,除非臺灣證券業者的下單服務採用雲端服務加上好的流量負載平衡(Load Balance)服務,否則,只是單靠本地端的高效能主機提供各種網路下單服務,平均200Mbps~500Mbps就可能會塞爆流量頻寬。這也是為什麼800Mbps就足以癱瘓券商下單系統。

勒索信中宣稱將在2月7日發動Tb級DDoS攻擊,也因此包括政府部門、主管機關以及相關的金融業者都高度戒備,資安專家和部分政府官員都認為,發生攻擊的可能性極高,因為這次DDoS攻擊涵蓋亞太區業者,攻擊對象多,但付贖金的比例非常少,駭客組織為了達到贖金業績,勢必要讓受害者知道他們不是空口說白話而已,加上,先前駭客組織應該已經有用優惠價格購買DDoS攻擊服務,「可預期2月7日會有一波DDoS攻擊,但是,應該不會是Tb級DDoS攻擊,若有幾十Gb的DDoS攻擊流量,就已經很驚人了。」相關人士說道。

冒名Armada Collective,勒索臺灣券商平均7~10個比特幣

許多人對於Armada Collective駭客組織的認識,多是來自於在2015年底,該組織曾經針對3間希臘銀行進行勒索,以DDoS攻擊癱瘓相關銀行的交易系統,並對3間受駭銀行提出2萬個比特幣作為贖金。

Armada Collective這個駭客組織從2015年9月底~10月開始活躍,一般資安研究者都相信,Armada Collective是DD4BC這個從2014年中開始活躍,一旦業者不支付贖金,將會以500Gbps~1Tbps的DDoS攻擊勒索贖金駭客組織的模仿犯。不過,Armada Collective的重要成員已經在2016年1月遭到歐洲刑警組織逮捕,在那之後也傳出許多冒名Armada Collective的模仿犯,寄勒索信的駭客集團都自稱Armada Collective。

最知名的冒名案例就發生在2016年4月,自稱是Armada Collective駭客組織透過電子郵件方式寄送勒索信件,恐嚇收到勒索信的金融業者必須支付10個比特幣贖金,並同時發動15分鐘的DDoS攻擊來證明該組織的攻擊力;如果受駭業者不願意支付贖金,Armada Collective就會在特定日期,再次發動高達1Tbps攻擊流量的DDoS攻擊,屆時贖金也會每天增加20個比特幣。

不過,4月這起事件中,這個Armada Collective模仿犯最終並沒有發動1Tbps的DDoS攻擊,不過,根據比特幣分析公司Chainalysis估計,這群冒名Armada Collective的駭客,光靠恐嚇和威脅手法,便已獲利超過10萬美元。

高喊「狼來了」就可以獲利的實例,間接鼓勵更多冒名駭客組織仿效。這次發動對臺攻擊的駭客也是模仿犯。據了解,勒索信件要求的勒索金額,平均7~10個不等的比特幣(臺幣約22萬~32萬元),而且勒索金額高低,和公司的規模大小並沒有直接關係。

《詳細內文請見iThome電腦報(www.ithome.com.tw)》