【今年9成漏洞通報來自外部高手】Line如何靠懸賞抓漏?

Line資安工程師Raynold Sim表示,目前Line只允許外部漏洞獎金獵人參與漏洞懸賞計畫,而Line內部員工則無法參加。不過,目前團隊已經計畫,希望明年起內部員工也可以找尋系統專案的漏洞(攝影/王立恒)。

通訊軟體公司Line在2015年開始執行漏洞懸賞計畫,當時該計畫所瞄準的對象,主要是針對行動App。不過在今年4月開始,Line開始把漏洞懸賞計畫擴大至網頁服務。

目前Line總共有四個重要市場,包含日本、臺灣、泰國、印尼,根據不同國家,Line分別推出相異在地化服務,例如,在臺灣的Line Today提供每日新聞服務,而日本則是推出音樂串流服務Line Music。來自Line應用程式安全團隊的Line資安工程師Raynold Sim,同時也是Line漏洞懸賞計畫的成員。他表示,雖然這些服務都各自所差異,不過它們的共通點都是以Line App為基礎,「所以Line漏洞懸賞的規模,更比想像中的大。」

來自Line應用程式安全團隊的Line資安工程師Raynold Sim,同時也是Line漏洞懸賞計畫的成員。他表示,雖然這些在地化服務都有所差異,不過它們的共通點都是以Line App為基礎,「所以Line漏洞懸賞的規模,更比想像中的大。」

他表示,目前漏洞懸賞主要有兩種形式,第一種是靠企業內部團隊獨立執行,像是Google、Facebook、微軟及Line等公司,都有獨立極。

第二種形式以外包漏洞懸賞平臺提供服務,像是Hackerone、Synack、Bugcrowd這些漏洞懸賞平臺,提供外部企業執行漏洞懸賞計畫的服務。Raynold Sim表示,如此平臺的好處就是,企業可以利用更少的人力執行漏洞懸賞計畫。

目前多數漏洞懸賞計畫運作方式,首先來自外部的漏洞獎金獵人一旦找到系統漏洞,隨即會撰寫報告並且提交給企業。如果漏洞證實有效,企業會可以會提供現金回報、進入漏洞名人堂(Hall of Fame )等獎勵。不過Raynold Sim表示,截至今日,日本企業漏洞懸賞計畫並不興盛,只有少數公司在執行漏洞懸賞計畫,像是Line、軟體公司Cybozu,還有漏洞懸賞平臺Bugbounty.jp等。

漏洞懸賞計畫並非唯一手段,還可結合內部資安團隊

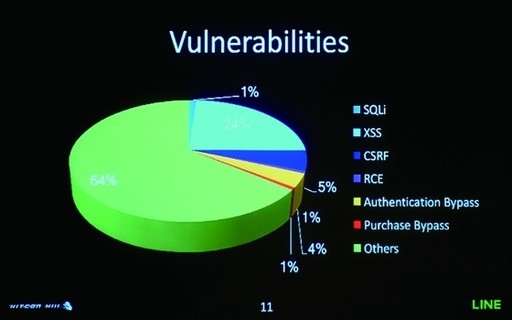

Raynold Sim也揭露Line漏洞懸賞計畫的運作模式。目前Line所接受的漏洞懸賞項目,包含SQL Injection、XSS、CSRF、遠端程式碼執行漏洞等,其中以遠端程式碼執行漏洞,以及破解加密資料的漏洞的賞金最高,「每個漏洞共有1萬美金的回報。」他表示,漏洞懸賞計畫可以協助企業發現組織內的漏洞,「因為越多人關注該服務,便能發現更多過去未曾發現的漏洞。」

不過,他強調,漏洞懸賞計畫不應該只是唯一手段。他表示,目前Line內部就有一組專職負責資安業務的工程團隊,尋找Line所使用的開源專案或是系統服務內存在的漏洞,進行修補,「結合這組團隊和漏洞懸賞計畫,擴大Line的資安守備範圍。」

而Line漏洞懸賞的執行方式,首先漏洞獎金獵人先向Line的漏洞追蹤系統回報,等待1至2個工作天內,Line就會進行回覆。接著,Line漏洞懸賞團隊會先判定這些漏洞究竟是否有效,「如果證實為有效漏洞,Line會將漏洞進行分類,並且開始修復。」

而且Line的漏洞懸賞團隊也有一群資安工程師,一起評估該漏洞的影響範圍,並且判斷該漏洞究竟要給予多少報酬。Raynold Sim表示,一旦判定有效,Line也會發布獎金給該員。不過他表示,由於日本稅務法規規定,相關作業得花上一陣時間,漏洞獎金獵人在2個月內就會收到獎賞。

而Line的漏洞懸賞團隊從世界各國收到漏洞通報,包含日本、臺灣、韓國、印尼、美國、英國等國家。其中,根據Line漏洞懸賞團隊的統計,其中有XSS漏洞就占了24%,「提供使用者服務的網路平臺中,出現XSS漏洞似乎是常見的趨勢。」

在2015年推動漏洞懸賞計畫後,在一個月內,Line就已經收到將近200起漏洞回報,找到了14個漏洞。起初不到10%的漏洞回報有效。但在2016年,Line開始正式發起漏洞懸賞計畫7個月後,雖然漏洞回報數減少,不過有效回報的比例已經成長至13.4%。到了2017年,漏洞回報數又重新增加至166起,「現在漏洞回報有效率已經成長至近40%。」Raynold Sim表示。

漏洞懸賞計畫要暢通內外溝通管道

而漏洞懸賞計畫要成功的要素,除了企業內部漏洞懸賞團隊外,外部獎金獵人的配合也是其中關鍵。Raynold Sim表示,Line漏洞懸賞團隊中的資安工程師,不僅是被動接收回報,在自己的閒暇時間,他們也會主動尋找漏洞,「在其他漏洞懸賞計畫中,這些工程師也已經有累積相關經驗。」因此,Line漏洞懸賞團隊能同時了解外部、內部漏洞獎金獵人的想法,讓兩者的溝通變得更為順利。如果兩者溝通不順,外部資安研究員便不願意投資更多時間,參與Line的漏洞懸賞計畫。

而發起漏洞懸賞計畫的企業,當外部漏洞獎金獵人參加該計畫前,企業也希望該員能滿足四個基本要求。第一是詳細閱讀該計畫的規則,以及實施範圍,「漏洞獎金獵人得在符合計畫規範中的範圍,尋找資安漏洞。」

第二,漏洞獎金獵人得要提供細節步驟,讓該組織可以重現該資安漏洞,並且說明該漏洞所產生影響,「若能提供相關的改善方法就更棒了。」再者,如果漏洞獎金獵人可以提供相關影片,也會是相當有用的佐證,不過他強調,影片仍然不能取代漏洞報告。最後一項規則,則是不要任意散布相關的漏洞回報資料。

另外,企業與漏洞獎金獵人溝通時,也應該要注意幾項重點。第一,企業要與該獎金獵人進行密切、持續的溝通,「這也是為何Line希望可以在1至2天內就會回應外部漏洞報告。」再者,當Line評估漏洞時,假設Line駁回外部獎金獵人所回報的漏洞,「我們必須給出明確的理由」,例如,該漏洞已經超出漏洞懸賞計畫定義的範疇。

在成立了漏洞懸賞計畫後,企業不時也會收到重複的漏洞回報。Raynold Sim解釋,產生重複回報的原因在於,企業需要花費時間修復系統漏洞,「而且有時修復單一漏洞後,可能會產生更多漏洞。」他表示,企業必須在資訊安全與開發新功能間找到平衡,不能以產品可能潛藏資安風險為故,要求開發團隊不推新功能。而其中一個重複收到外部回報漏洞就是Line貼圖購買功能。

在此功能中的漏洞,如果使用者想非法下載付費貼圖,可以在途中攔截該系統請求,中途竄改該貼圖的ID後,就可以免費下載付費貼圖。Raynold Sim表示,由於該平臺有許多相依系統元件,同時,系統也要花費資源,確認使用者購買貼圖的ID,與下載貼圖的ID一致,「因此Line商店的工程團隊花了許多時間修復該漏洞。」

Line揭露近期新漏洞回報

Line也首次揭露幾個近期的新漏洞回報。首先是印尼市場提供的Line Nearby功能,利用此功能,使用者可以知道自己與其他Line使用者間的距離。Raynold Sim表示,此功能發現的漏洞,不法人士可以偽造(Spoofing)GPS座標,並且不停發送系統請求,再搭配三角定位,就能精準定位其他使用者,「這會產生隱私相關問題。」因此,Line的解決方法,就是在系統計算兩個使用者距離時,隨機加入雜訊,即使兩個使用者距離不變,當不法人士向系統請求他人距離時,每次得到的結果也都不同。

第二個漏洞則是Open Redirect,將使用者轉至惡意頁面,藉此盜用帳號。Raynold Sim解釋,Line Login功能是以OAuth 2.0基礎。而此漏洞的問題在於,URL轉址的過程產生錯誤。因此,Line後來禁止利用包含使用者資訊的URL進行轉址。

其中最嚴重的漏洞就是遠端程式執行漏洞。攻擊使用者可以傳送特殊封包,與受害者進行通話,而這個封包可以造成使用者的系統緩衝區溢位外,還能遠端執行惡意程式。他表示,Line在5.5.0版時已經修復此漏洞,由於此漏洞影響非常嚴重,「Line發出2萬美元的獎金。」

《全文請見iThome(https://www.ithome.com.tw/news/119659)》